TechforID – Pakar keamanan siber Elastic menemukan sebuah malware baru bernama Blister yang menembus sistem Windows.

Cara kerjanya yaitu mengandalkan sertifikat penandatanganan kode (Code-signing certificate) yang valid untuk menyamarkan kode berbahaya sebagai file yang dapat dieksekusi yang sah.

Pelaku dibalik aksi malware Blister punya cara sendiri dalam menyembunyikan serangannya, dan menggunakan sertifikan penandatanganan kode hanya salah satu trik mereka.

Hasil penelitian pakar kemanan menduga kampanye malware Blister sudah berjalan setidaknya selama tiga bulan sejak 15 September. Pelaku ancaman menggunakan sertifikat penandatanganan kode yang berlaku mulai 23 Agustus.

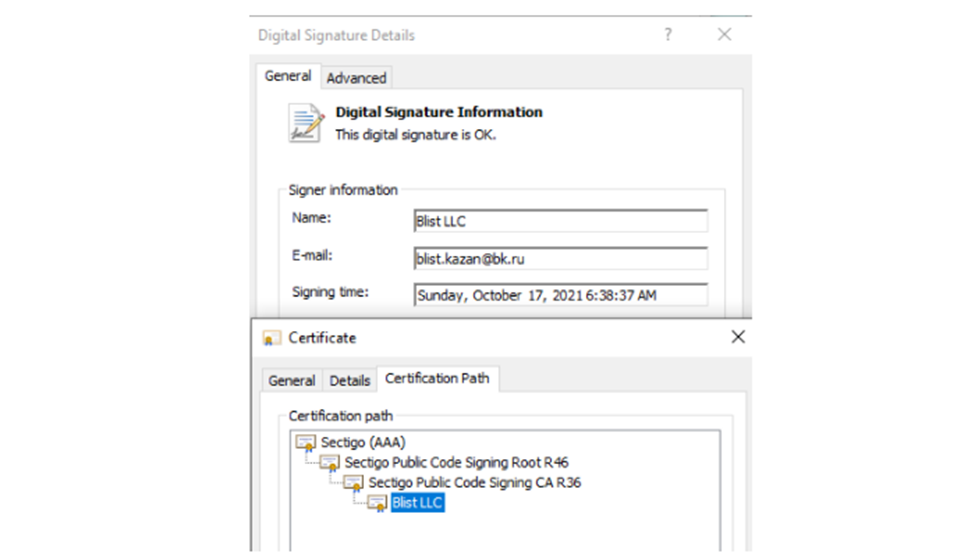

Dimana ia dikeluarkan oleh penyedia identitas digital perusahaan Sectigo untuk sebuah perusahaan bernama Blist LLC dengan alamat email dari penyedia Rusia Mail.Ru.

Teknik menggunakan sertifikat yang valid untuk menandatangani malware adalah trik lama yang dipelajari oleh pelaku ancaman bertahun-tahun lalu.

Mengutip postingan blog Elastic, mereka sepenuhnya bertanggung jawab atas laporan sertifikat yang disalahgunakan oleh perusahaan Sectigo.

Baca juga : Kenali Bahaya Gummy Browser, Serangan Siber Yang Bisa Mencuri Sidik Jari Digital

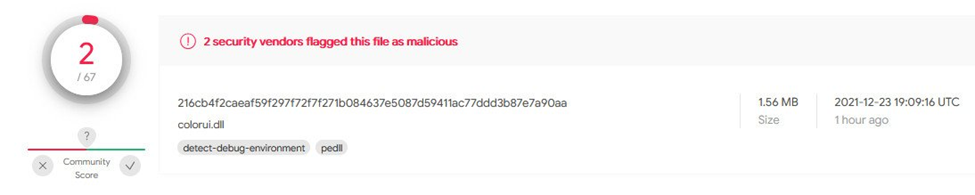

Para peneliti mengatakan bahwa pelaku ancaman mengandalkan berbagai teknik untuk menjaga agar serangan tidak terdeteksi. Salah satu metodenya adalah menyematkan malware Blister ke pustaka yang sah (misal colorui.dll).

Kemudian dieksekusi dengan hak tinggi melalui perintah rundll32. Ditandatangani dengan sertifikat yang valid dan digunakan dengan hak administrator membuat malware Blister lolos dari solusi keamanan.

Pada langkah berikutnya, Blister memecahkan kode dari kode bootstrap bagian sumber daya yang sangat dikaburkan,

Selama sepuluh menit, kode tetap tidak aktif, kemungkinan dalam upaya untuk menghindari analisis sandbox.

Kemudian beraksi dengan mendekripsi muatan tertanam yang menyediakan akses jarak jauh dan memungkinkan gerakan lateral Cobalt Strike dan BitRAT.

Malware mencapai salinan di folder ProgramData dan yang lain menyamar sebagai rundll32.exe. Juga ditambahkan ke lokasi startup, sehingga diluncurkan di setiap boot, sebagai anak dari explorer.exe.

Peneliti Elastic menemukan versi pemuat Blister yang ditandatangani maupun yang tidak, dimana keduanya menikmati tingkat deteksi yang rendah dengan mesin antivirus pada layanan pemindaian VirusTotal.

Walau tujuan utama dari serangan malware Blister masih belum jelas, tentu serangan malware ini berpotensi membocorkan data privasi pengguna.

Pihak Elastic telah membuat aturan Yara untuk mengidentifikasi aktivitas Blister dan memberikan indikator kompromi untuk membantu organisasi bertahan dari ancaman.

Baca artikel selanjutnya :