Tim anti-hacking Google, Threat Analysis Group (TAG) mencatat adanya tindakan pelaku hacking yang berusaha membobol situs web dan menawarkan aplikasi yang disisipi Spyware. Mereka melihat aksi tersebut dieksekusi dengan menggunakan sebuah bot Telegram untuk memantau serangan secara waktu nyata.

Baru-baru ini, tim tersebut membuat pengumuman yang menyatakan kalau pada tahun 2021, aksi tindakan Hacking atau peretasan terhadap akun pengguna (terutama sosok penting) naik sebesar 33%. TAG hingga kini sudah memperingati lebih dari 50.000 peringatan kepada pengguna yang ditargetkan.

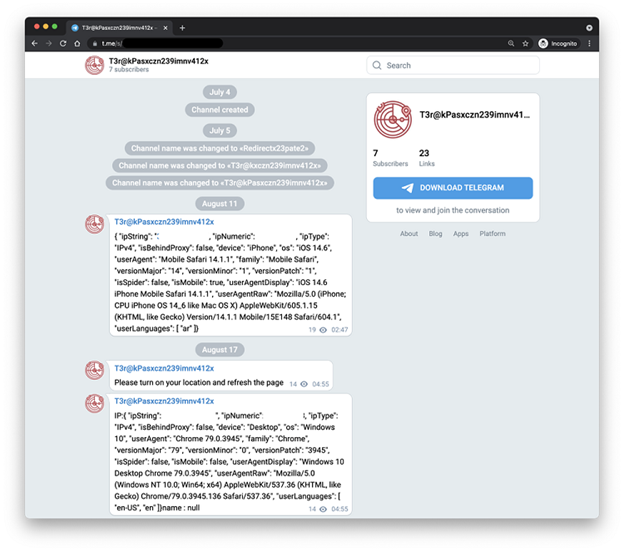

Screenshot aksi hacking bot telegram. Foto : cybernews

Mengutip dari situs resminya, konon aksi tersebut dikatikan dengan kampanye besar dengan nama Fancy Bear (disebut juga APT28).

Sekedar informasi, Fancy Bear atau APT28 ialah seorang aktor Rusia yang diduga memiliki hubungan dengan pemerintah Negara bagian disana.

Dugaan ini sempat membuatnya dinominasi sebagai salah satu kelompok peretas yang disponsori Negara paling berbahaya didunia.

APT28 menggunakan Telegram untuk pemantauan operasi waktu nyata. Javascript, yang disematkan di situs phishing, akan memberi tahu penyerang begitu korban memuatnya, mendorong pemberitahuan ke saluran publik.

Bot memungkinkan penyerang untuk melihat alamat IP, agen pengguna, dan lokasi korban. Google mengklaim telah memberi tahu Telegram, yang pada gilirannya mengambil tindakan untuk menghapus bot.

Sebenarnya bukan hanya APT28 saja, Tim TAG Google juga berhasil melacak adanya 270 kelompok peretasan lain yang juga disponsori negaranya hingga lebih dari 50 negara.

Pernyataan ini pun didukung dengan aksi terbaru sebuah kelompok peretas asal Iran (Charming Kitten APT35) yang katanya menyasar akun bernilai tinggi di kepemerintahan, akademisi, keamanan nasional, sampai jurnalisme.

Baca Juga : Hacker Iran Luncurkan DEV-0343 ke Perusahaan Pertahanan AS-Israel

Tim TAG mengklaim kalau grup ini menyusup ke situs web milik Universitas berbasis di Inggris untuk meng-host Kit Phising.

Caranya si pelaku mengirim undangan kepada korbannya ke acara webinar palsu melalui email. Usai menerima pesan email, target akan diminta untuk mengaktifkan akun menggunakan kredensial mereka.

Teknik ini menunjukkan bahwa APT35 tidak segan-segan bekerja ekstra untuk mengelabui pengguna agar memberikan data pribadi mereka.

TAG juga menemukan bahwa kelompok Iran berusaha mengunggah spyware ke Google Play Store, menyamarkannya sebagai perangkat lunak VPN.

Jika diinstal, aplikasi dapat mencuri log panggilan, pesan teks, kontak, dan data lokasi dari perangkat. Namun, Google mengklaim telah menghapus malware tersebut sebelum ada yang bisa mengunduhnya.

Taktik phishing lainnya melibatkan peniruan email konferensi. APT35 mengirimkan email tidak berbahaya kepada target mereka yang berpura-pura mewakili Munich Security and the Think-20 (T20) Italy conferences.

Setelah pelaku ancaman menjalin kontak awal, target akan menerima email tindak lanjut yang berisi tautan phishing.

Baca Artikel Selanjutnya :